Пожалуйста, оставьте нам сообщение

Поставщики независимого подавления и ограничения глубины

На рынке сельскохозяйственной техники всё чаще звучат разговоры о комплексной защите от несанкционированного копирования и модификации. Многие считают, что достаточно стандартных мер – пароли, лицензионные ключи. Но на практике это, как правило, недостаточно. Особенно это касается сложных систем, где речь идет о защите не только программного кода, но и алгоритмов, принципов работы оборудования, и даже знаний, полученных в результате разработки. Мы, как компания ООО Синьцзян Шуанцзянь Сельскохозяйственное Машиностроение Производство, работаем в этой сфере уже более 20 лет и сталкивались с разнообразными сценариями, которые часто выходят за рамки типовых решений. Настоящая статья – это не теоретический обзор, а скорее набор заметок и размышлений, основанных на реальном опыте.

Почему стандартные методы защиты часто оказываются неэффективными?

С чего начать? Чаще всего люди приходят с запросом 'защитите нашу программу'. Предлагается лицензирование, пароли, шифрование. Вроде бы всё логично. Но проблема в том, что код – это лишь часть картины. Квалифицированный специалист может декомпилировать, изменить или даже обойти эти ограничения. Нам приходилось сталкиваться с ситуациями, когда 'защищенная' программа уже через несколько дней была скопирована и адаптирована конкурентами. Это не просто разочарование, это потеря вложенных ресурсов и потенциальный ущерб репутации.

Ключевая ошибка – недооценка сложности современных методов reverse engineering. Простые пароли и шифрование не являются серьезным препятствием для опытных 'хакеров'. Необходимо думать на несколько уровней глубже. Что именно мы пытаемся защитить? Код? Алгоритм? Процесс производства? Знания? Ответ на этот вопрос определяет дальнейшую стратегию защиты. Иначе получается, что мы защищаем только оболочку, а ядро остается уязвимым.

Вспомните, как раньше защищались от кражи чертежей? Просто заключишь договор о неразглашении? Недостаточно. Нужны физические меры, контроль доступа, и, конечно, знание техник защиты информации. То же самое касается и программного обеспечения. Простое 'зашифрование' сегодня – это уже не гарантия безопасности.

Что такое 'независимое подавление и ограничение глубины'?

Что подразумевается под независимым подавлением и ограничением глубины? Это комплексный подход, который включает в себя несколько взаимосвязанных стратегий. Во-первых, это затруднение reverse engineering, с использованием различных техник обфускации, антиотладки и защиты от декомпиляции. Не просто скрыть код, а сделать его действительно сложным для понимания.

Во-вторых, это ограничение глубины доступа. То есть, разграничение прав пользователей и процессов, чтобы злоумышленник, получивший доступ к программе, не смог получить доступ ко всем ее компонентам и функциям. Это как охрана в здании – нельзя просто дать ключи от всех помещений.

В-третьих, это защита от модификации и клонирования. Сложные алгоритмы и методы контроля целостности помогают выявить любые попытки несанкционированного изменения кода. Например, в наших системах контроля сельскохозяйственной техники используется сложная система проверки подлинности компонентов, которая позволяет выявить неавторизованные модификации.

Практические примеры и реальные кейсы

Недавно нам пришлось работать над защитой системы управления трактором. Клиент столкнулся с проблемой – конкуренты начали копировать функционал его разработки. Мы применили комбинацию техник: обфускация кода, антиотладка, защиту памяти, и систему контроля целостности. Также был реализован аппаратный контроль, который предотвращал подключение несанкционированного оборудования.

Самым сложным этапом оказалось создание 'сильного ядра' системы, которое было бы максимально защищено от reverse engineering. Мы использовали комбинацию техник – программирование в защищенных языках, использование специализированных библиотек, и разработку собственных алгоритмов защиты.

Важно отметить, что защита - это не одноразовое мероприятие. Необходимо постоянно отслеживать новые угрозы и адаптировать методы защиты к ним. Мы регулярно проводим аудиты безопасности и обновляем системы защиты. В противном случае, рано или поздно, злоумышленники найдут способ обойти наши меры.

Какие инструменты используют сегодня?

Рынок инструментов для защиты информации очень разнообразен. Есть решения для обфускации кода, для защиты памяти, для контроля целостности, для защиты от отладки. Есть специализированные решения для защиты embedded систем.

Нам, например, несколько раз приходилось использовать решения, основанные на аппаратной защите памяти – это позволяет создать изолированную среду для критически важных данных и процессов. Также мы используем инструменты для анализа кода, которые помогают выявить уязвимости и слабые места. И конечно, мы постоянно изучаем новые технологии и методы защиты.

Некоторые компании пытаются использовать машинное обучение для защиты от reverse engineering. Это пока не совсем зрелое направление, но потенциал у него большой. Например, можно обучить модель, которая будет выявлять характерные шаблоны кода, используемые для декомпиляции. Но для этого требуется большое количество данных и квалифицированные специалисты.

Ошибки, которых стоит избегать

Одна из самых распространенных ошибок – использование 'готовых' решений без понимания их принципов работы. Нельзя просто купить лицензию и установить программу защиты. Необходимо понимать, как она работает, какие у нее ограничения, и как ее настроить для конкретной задачи.

Еще одна ошибка – пренебрежение обучением персонала. Необходимо обучить разработчиков и тестировщиков техникам защиты информации. Нельзя полагаться только на инструменты – важна и человеческий фактор. Любая ошибка может привести к утечке информации и compromize security.

И последнее – недооценка важности непрерывного мониторинга. Необходимо постоянно отслеживать системы защиты и реагировать на любые инциденты. Лучше предотвратить проблему, чем потом ее решать.

ООО Синьцзян Шуанцзянь Сельскохозяйственное Машиностроение Производство продолжает активно развивать свои разработки в области защиты информации. Мы убеждены, что комплексный подход и постоянное совершенствование методов защиты – это ключ к успеху в современной конкурентной среде.

Соответствующая продукция

Соответствующая продукция

Самые продаваемые продукты

Самые продаваемые продукты-

Интеллектуальный беспилотный аппарат для дозирования кукурузных початков

Интеллектуальный беспилотный аппарат для дозирования кукурузных початков -

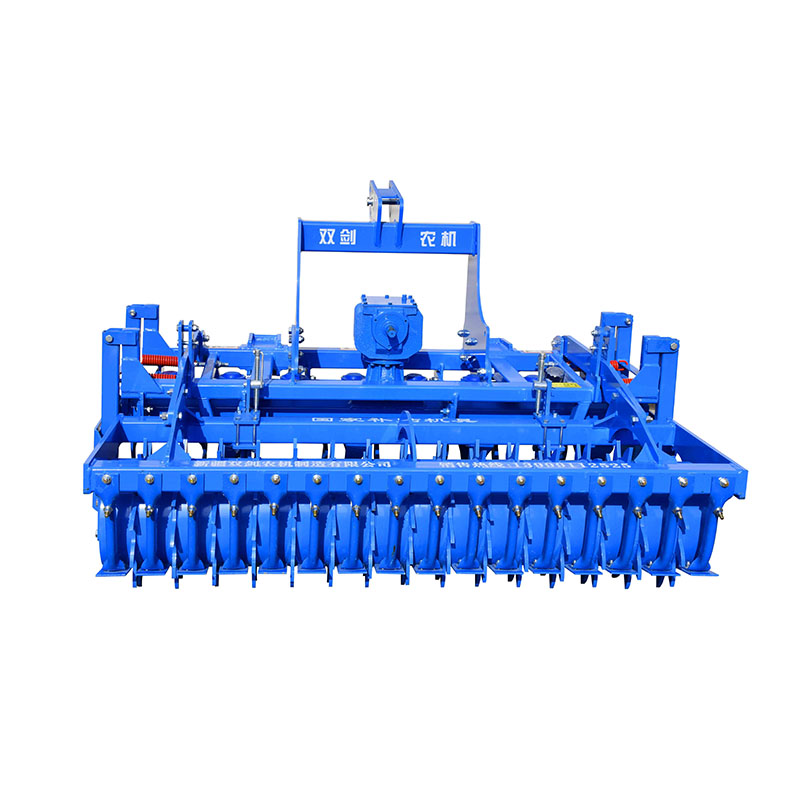

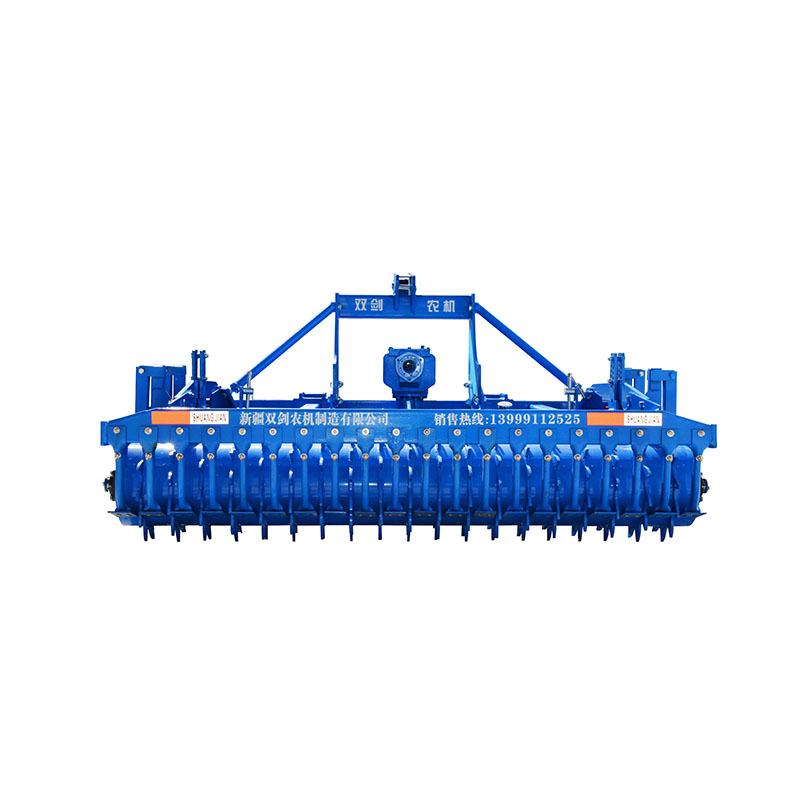

Борона приводная с прямым ящиком 4,0 м

Борона приводная с прямым ящиком 4,0 м -

Борона приводная складная 7,0 м

Борона приводная складная 7,0 м -

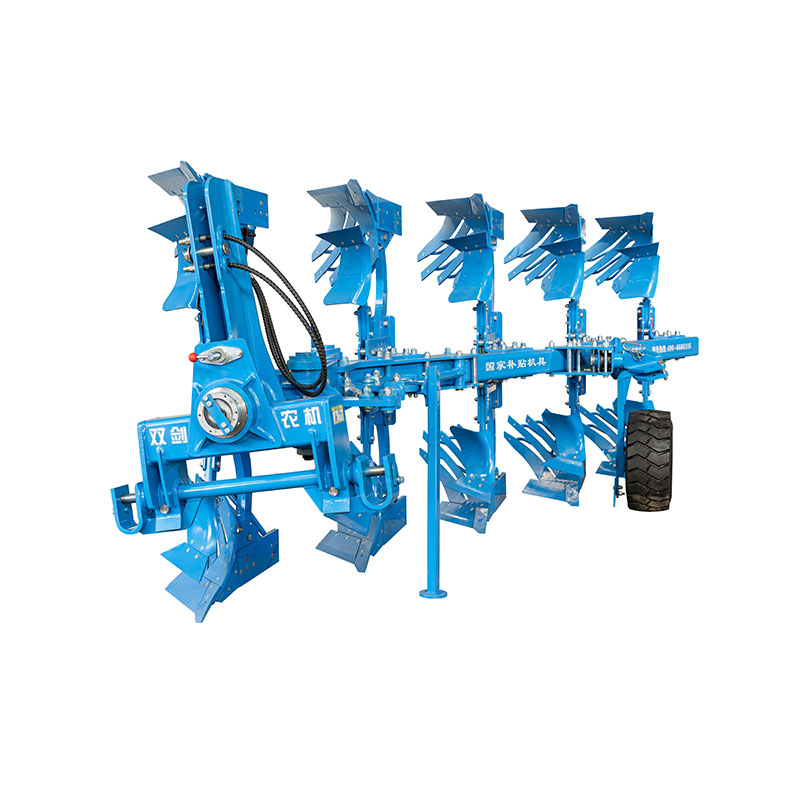

5-лемешный оборотный плуг с двойным гидравлическим винтом

5-лемешный оборотный плуг с двойным гидравлическим винтом -

4-лемешный оборотный плуг с двойным гидравлическим винтом

4-лемешный оборотный плуг с двойным гидравлическим винтом -

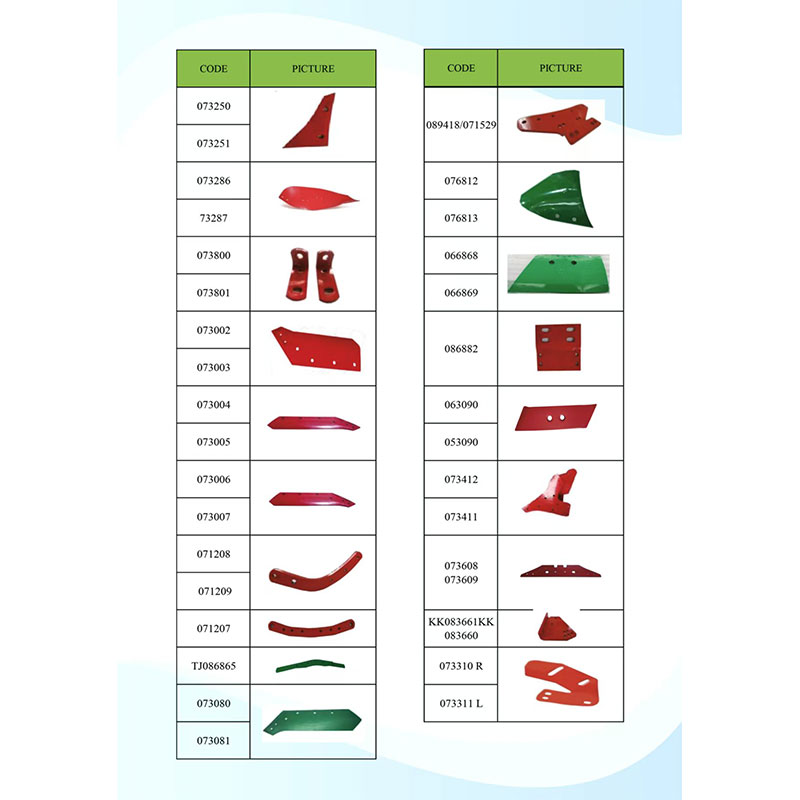

Аксессуары

Аксессуары -

3-лемешный оборотный плуг с двойным гидравлическим винтом

3-лемешный оборотный плуг с двойным гидравлическим винтом -

Борона приводная с прямым ящиком 4,5 м

Борона приводная с прямым ящиком 4,5 м -

Борона приводная складная 3,5 м

Борона приводная складная 3,5 м -

Борона приводная складная 4,5 м

Борона приводная складная 4,5 м -

Комбинированная борона-сеялка на 20 рядов

Комбинированная борона-сеялка на 20 рядов -

Борона приводная с прямым ящиком 2,5 м

Борона приводная с прямым ящиком 2,5 м

Связанный поиск

Связанный поиск- Сеялки ротационные

- Ведущий покупатель эффективных почвообрабатывающих орудий

- Производители эффективных машин для подготовки почвы

- Установки для предпосевной обработки почвы

- Цены на новую сельскохозяйственную технику

- Цена кукурузной сеялки

- Поставщики сеялок с воздушной продувкой

- Цены на гребнеобразователь

- Цена сеялки бороны

- Производители 4.8-метровых машин для подготовки земли